-

DVWA - Vulnerability:Brute Force, low 문제풀이모의해킹/Groot - 스터디 2023. 5. 27. 00:20

DVWA - Vulnerability:Brute Force, low 문제풀이 입니다

정보수집, 공격방법 선택

난이도를 low로 설정해주고 submit을 눌러 제출해준다

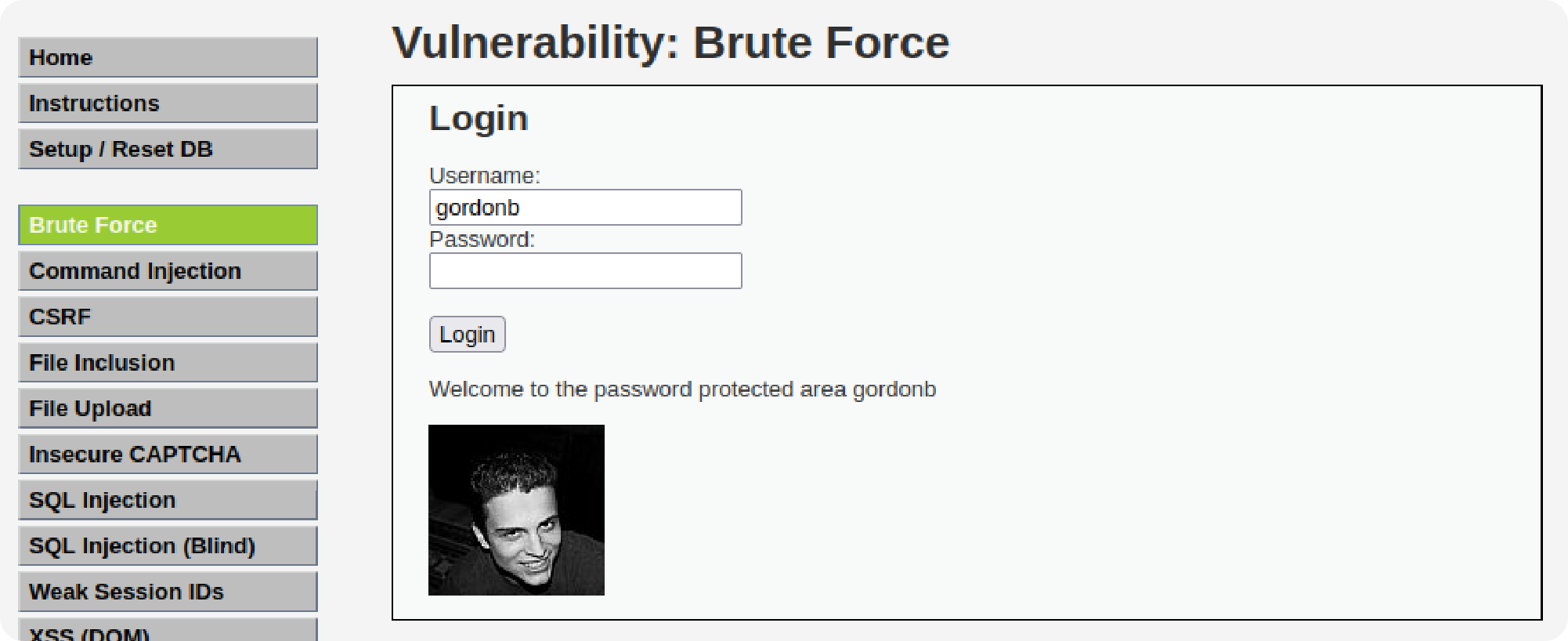

아이디는 admin, 비밀번호로 1234를 하니 위와 같이 실패하였다

아이디를 admin으로, 비밀번호를 password로 하니 위와 같이 사진이 뜨면서 로그인에 성공했다

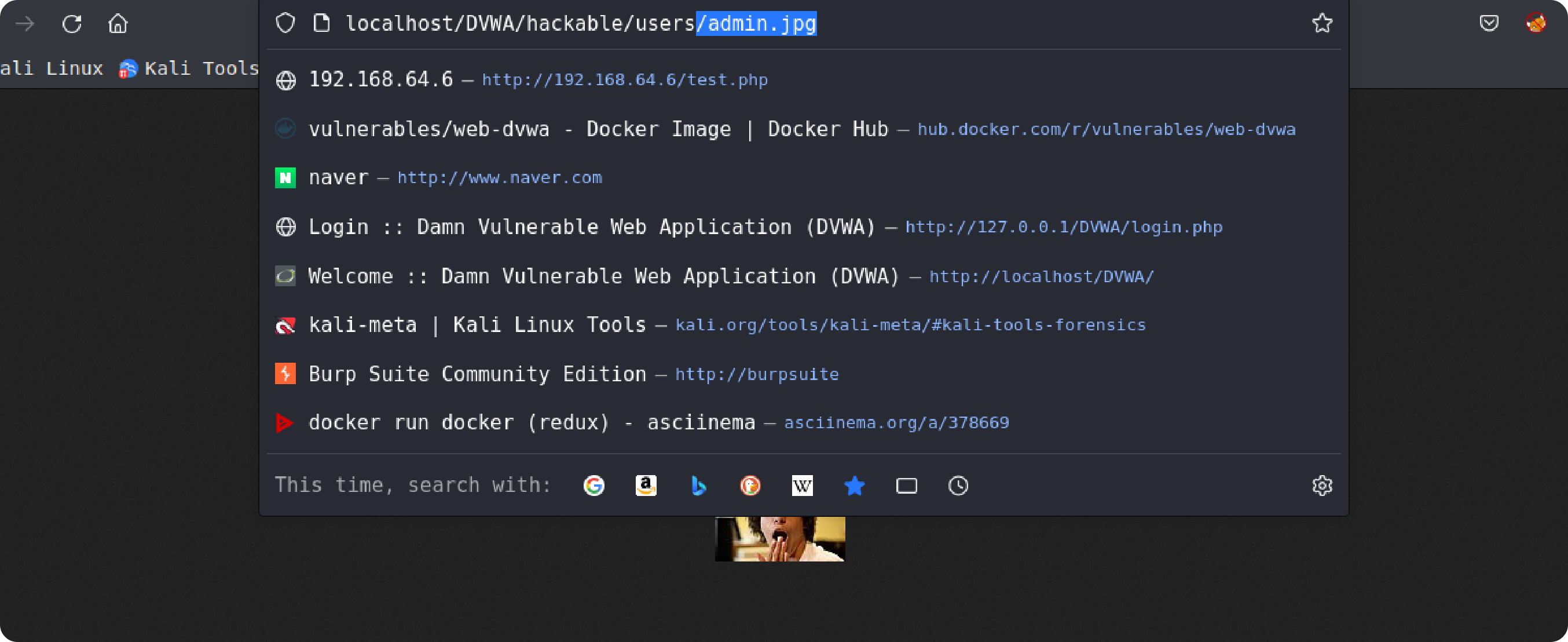

이미지의 링크를 열어 이동하였다

링크 마지막에 admin.jpg 를 삭제하고 전송해보았다

admin.jpg 말고 다른 사진들이 보인다

이 사진들은 로그인에 성공했을때 나오는 사진들로 추정이 된다

wfuzz를 사용하였고 SYNOPSIS에 어떻게 사용해야하는지 방법이 나와있다

2번째, 3번째 등등 사용해야 할 경우 FUZ2Z, FUZ3Z 와 같이 사용하라고 한다

나는 bruteforce 를 공격하기 위한 파일이 따로 없어서 기본으로 저장되어 있는 rockyou.txt를 압축해제 후 이용했다

엄청 많은 단어들이 저장되어 있다

Brute Force

-w 를 사용하여 rockyou.txt의 파일의 경로를 적어주었고 공격할 페이지의 주소와 비밀번호의 값에 FUZZ를 적어준 뒤 실행시켰다

실패했을때와 성공했을때 차이가 안보여서 에러를 먼저 해결해주고 다시 시작하였다

Kali Linux - UserWarning: Pycurl is not compiled against Openssl 에러 해결하기

명령어를 실행하던 도중 아래와 같은 에러메시지가 발생하였다 /usr/lib/python3/dist-packages/wfuzz/_ init _•p:34: UserWarning: Pycurl is not compiled against Openssl. Wfuzz might not w ork correctly when fuzzing SSL sites. Check Wf

ruang0124.tistory.com

먼저 개발자도구를 열어서 세션정보와 security에 대한 정보를 추가해주었다

로그인에 성공했을때 위와 같이 다른점이 보인다

이를 이용하여 Word가 252 인것만 고르도록 해 보았다

위 사진처럼 252가 아닌것은 나타났다 바로 사라진다

다음으로 --hs 옵션을 이용하여 로그인에 실패했을때 뜨는 단어인 incorrect를 적어서 성공했을때만 뜨도록 해 보았다

하지만 아래에 몇개씩 계속 뜨는데 아마 오류이지 않을까 한다...

정보수집때 보았던 사진들의 제목을 따로 정리하여 저장했다

아이디와 비밀번호로 각각 보내어 Brute Force를 진행하였다

하지만 rockyou의 내용이 너무 많아서 시간이 너무 많이 걸려 따로따로 하기로 하였다

따로따로 하니 바로바로 나온다

wfuzz -c -w 단어 파일 위치 -b '쿠키 및 세션 정보' '타켓 주소'728x90'모의해킹 > Groot - 스터디' 카테고리의 다른 글

DVWA - CSRF ( Low ) (0) 2023.06.04 DVWA - Vulnerability: CSRF, low 문제풀이 (0) 2023.06.04 DVWA - Command Injection ( Low ) (0) 2023.06.03 DVWA - Vulnerability: Command Injection, low 문제풀이 (0) 2023.06.02 DVWA - Brute Force ( Low ) (0) 2023.05.28